Il est très simple d’utiliser une clé USB pour infecter un ordinateur !

Il y a quelques années (avant Windows Vista), les ordinateurs qui fonctionnaient sous Windows recherchaient la présence du fichier autorun.inf à la racine des périphériques amovibles (clés et disques USB, cartes mémoires, CD et DVD) dès leur connexion à l’ordinateur. Le fichier autorun.inf contenait un ordre d’exécution d’un programme exécutable. Par exemple :

[AutoRun] Shellexecute=programme.exe

Où programme.exe est le programme à exécuter à l’introduction du périphérique amovible. Ce programme s’installait alors sur l’ordinateur et guettait l’insertion d’une clé ou d’un autre support amovible. Il se propageait alors en y copiant un fichier autorun.inf et le programme maléfique.

Depuis Windows Vista, lors de l’introduction d’un support amovible, l’exécution du fichier autorun.inf est désactivée. Une bulle d’information s’ouvre et vous demande quelle action vous voulez faire.

En 2013, les vers VBS viennent prêter main forte au désormais obsolète autorun.inf. Les vers VBS sont des scripts écrits en VBScript. Leur fonctionnement est astucieux. Lorsqu’un ordinateur est infecté par un ver VBS, il guette l’insertion d’un support amovible. Lorsque cela se produit, il cache ou supprime les fichiers présents sur le support amovible et crée des raccourcis portant le même nom. Tous ces raccourcis n’ont qu’un seul but : exécuter le script malveillant pour infecter l’ordinateur où le support amovible a été connecté. A son tour, cet ordinateur infectera toutes les clés et autres supports amovibles qui y seront connectés !

Pour vous protéger contre les vers VBS, vous pouvez utiliser Marmiton, un freeware développé par Malekal.com. Vous pouvez vous le procurer sur cette page : https://telecharger.malekal.com/download/marmiton/

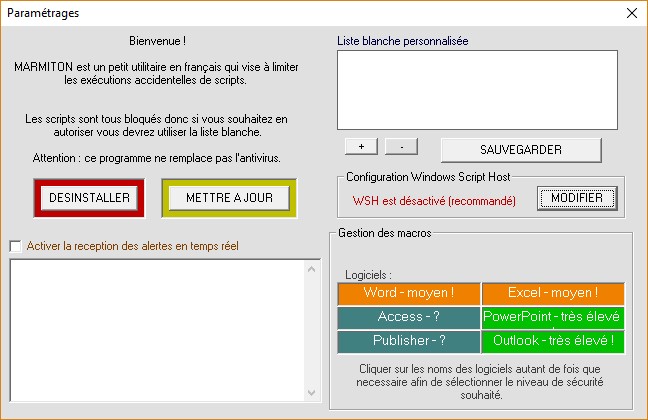

Exécutez Marmiton. Une fenêtre de paramétrage s’affiche.

Cliquez sur le bouton MODIFIER dans le groupe d’options Configuration Windows Script Host. Ainsi, vous interdirez l’exécution de scripts VBScript et JScript via WSH et vous protègerez votre ordinateur des mails malicieux de type crypto-ransomware.

Si vous n’utilisez pas les macros dans les applications de la suite Office, vous pouvez également cliquer sur les boutons du groupe d’options Gestion des macros pour indiquer le niveau de protection souhaité :

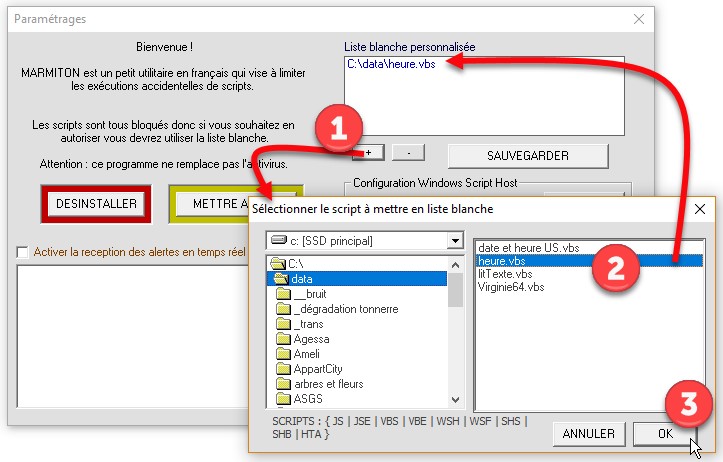

Si vous le souhaitez, il est possible d’autoriser l’exécution de certains scripts JS, VBS, WSH et autres en cliquant sur le bouton + sous la zone de liste Liste blanche personnalisée (1). Désignez le ou les fichiers autorisés (2), puis cliquez sur OK (3) pour les ajouter dans la liste blanche :

Cliquez enfin sur SAUVEGARDER pour sauvegarder les paramètres de l’application.

Ça y est, votre ordinateur est protégé contre les vers VBS !